Η Check Point Research, Threat Intelligence-avdelingen til Check Point® Software Technologies Ltd. (NASDAQ: CHKP), verdens ledende leverandør av cybersikkerhetsløsninger, publiserte Global Threat Index for måneden september 2021.

ΟForskere rapporterer at mens trickbot forblir øverst på listen over den vanligste skadelige programvaren, som påvirker den 5% av organismer over hele verden, de nylig gjenfødte Emotet går tilbake til syvende plass på listen. DE HLR avslører også at bransjen som får flest angrep er sin egen Utdanning / forskning.

Til tross for betydelig innsats fra Europol og flere andre rettshåndhevelsesbyråer tidligere i år for å undertrykkelse av Emotet, ble det beryktede botnettet bekreftet å være tilbake i aksjon i november og er allerede den syvende mest brukte skadevare. Trickbot topper listen for sjette gang denne måneden og er til og med involvert i den nye Emotet-varianten, som installeres på infiserte datamaskiner ved hjelp av Trickbot-infrastrukturen.

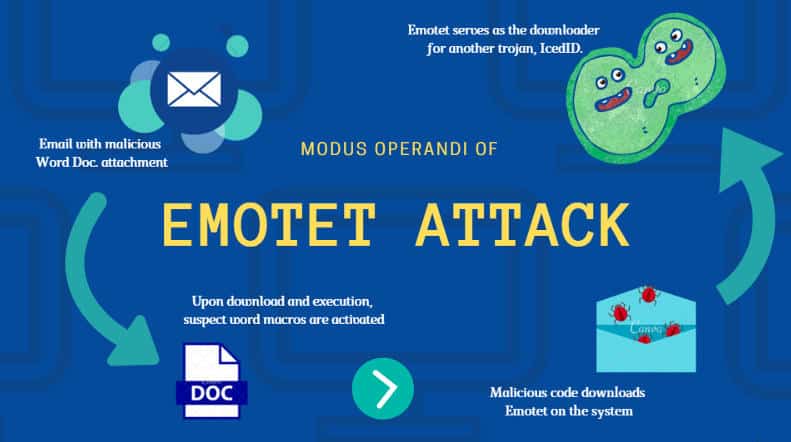

Det Emotet sprer seg gjennom phishing-e-poster som inneholder infiserte filer Word, Excel og Zip, som utvikler Emotet på offerets datamaskin. E-postene inneholder interessante overskrifter som siste nytt, fakturaer og falske bedriftssedler for å lokke ofre til å åpne dem. Nylig har Emotet også begynt å spre seg gjennom ondsinnede pakker med Windows App Installer falsk Adobe-programvare.

Det faktum at den bruker sin infrastruktur trickbot betyr at det forkorter tiden det vil ta å få en ganske betydelig nettverksstøtte rundt om i verden. Ettersom det spres gjennom phishing-e-poster med ondsinnede vedlegg, er det viktig at både bevissthet og opplæring av brukere er øverst på organisasjonens liste over prioriteringer for cybersikkerhet.

Og alle som vil laste ned programvare Adobe bør huske, som med enhver søknad, å gjøre det kun gjennom offisielle midler., sa Maya Horowitz, VP Research ved Check Point Software.

HLR avslørte også at utdannings-/forskningssektoren er den med flest angrep på verdensbasis i november, etterfulgt av kommunikasjon fra myndigheter/militær. den "Nettservere Traversering av skadelig URL-katalogEr fortsatt den mest utnyttede sårbarheten som påvirker den 44% organisasjoner over hele verden, etterfulgt av "Informasjonsavsløring av Git-depoteksponert nettserver"Som påvirker 43,7% av organisasjoner over hele verden. DEN "HTTP-headers ekstern kjøring av kodeForblir tredje på listen over oftest utnyttede sårbarheter, med global innvirkning 42%.

Topp malware-familier

* Pilene viser til endringen av rangeringen i forhold til forrige måned.

Denne måneden trickbot er den mest populære malware som påvirker 5% av organisasjoner over hele verden, etterfulgt av Agent Tesla og Formbok, begge med global innvirkning 4%.

- ↔ trickbot - Trickbot det er en modulært Botnet og Bank Trojan som hele tiden oppdateres med nye funksjoner, egenskaper og distribusjonskanaler. Dette gjør det mulig å være fleksibel og tilpassbar skadelig programvare som kan distribueres som en del av flerbrukskampanjer.

- ↑ Agent Tesla - Det Agent Tesla er en avansert en ROTTE som fungerer som keylogger og en avskjærer som er i stand til å spore og samle offerets tastatur, systemtastatur, skjermbilder og legitimasjon på diverse programvare installert på maskinen (inkludert Google Chrome, Mozilla Firefox og Microsoft Outlook).

- ↑ Formbok - Det Formbok det er en InfoStealer samler inn legitimasjon fra ulike nettlesere, samler skjermbilder, overvåker og registrerer tastetrykk, og kan laste ned og kjøre filer i henhold til kommandoer C&C.

Ledende angrep i bransjer over hele verden:

Denne måneden Utdanning / forskning er bransjen med flest angrep i verden, etterfulgt av Kommunikasjonog Regjeringen / Hæren.

- Utdanning / forskning

- Kommunikasjon

- Regjeringen / Hæren

De mest utnyttbare sårbarhetene

Denne måneden " Nettservere Traversering av skadelig URL-katalog"Er fortsatt den mest utnyttede sårbarheten som påvirker den 44% av organisasjoner over hele verden, etterfulgt av " Informasjonsavsløring av Git-depoteksponert nettserver ", som påvirker 43,7% av organisasjoner over hele verden. DEN " HTTP-headers ekstern kjøring av kodeForblir tredje på listen over sårbarheter med flest gårder, med global innvirkning 42%.

- ↔ web Servere Ondsinnet URL Directory traversering (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) – Det er en sårbarhet i katalogkryssing på ulike webservere. Sårbarheten skyldes en oppføringsvalideringsfeil på en webserver som ikke sletter URL-adressen for katalogkryssingsmønstre på riktig måte. Vellykket utnyttelse lar uautoriserte eksterne angripere oppdage eller få tilgang til vilkårlige filer på den sårbare serveren.

- ↔ web Server Exposed gå Oppbevaringssted İnformasjon Avsløring - Et sikkerhetsbrudd er rapportert for informasjonsavsløring i Git Repository. Vellykket utnyttelse av dette sikkerhetsproblemet kan tillate utilsiktet avsløring av kontoinformasjon.

- ↔ HTTP Headers Remote Kode Gjennomføring (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) HTTP-hoder lar klienten og serveren overføre tilleggsinformasjon med en HTTP-forespørsel. En ekstern inntrenger kan bruke en sårbar HTTP-header til å utføre vilkårlig kode på offerets maskin.

Topp skadelig programvare på mobil

I september xHjelper forble i forkant av den mest utbredte mobile skadevare, etterfulgt av AlienBot og flubot.

1. xHjelper - En ondsinnet applikasjon som først dukket opp i mars 2019 og brukes til å laste ned andre ondsinnede applikasjoner og vise annonser. Applikasjonen kan skjules for brukeren og kan til og med installeres på nytt i tilfelle fjerning.

2. AlienBot - Skadevarefamilien AlienBot er en Malware-as-a-Service (MaaS) for Android-enheter som lar en ekstern inntrenger først sette inn ondsinnet kode i legitime økonomiske applikasjoner. Angriperen får tilgang til ofrenes kontoer og tar til slutt full kontroll over enheten deres.

3. flubot - Den FluBot er en Android-skadevare distribuert via meldinger (SMS) e-fiske (phishing) og utgir seg vanligvis for transportlogistikkselskaper. Så snart brukeren klikker på lenken i meldingen, er FluBot installert og får tilgang til all sensitiv informasjon på telefonen.

Topp 10 i Hellas |

|||

| Navn på skadelig programvare | Global innvirkning | Innvirkning på Hellas | |

| AgentTesla | 2.59% | 8.93% | |

| Formbok | 3.14% | 8.33% | |

| trickbot | 4.09% | 5.36% | |

| Remcos | 2.20% | 4.76% | |

| Nanocore | 0.88% | 3.87% | |

| vidar | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| Joker | 0.08% | 2.38% | |

| Lovgate | 0.33% | 2.38% | |

| Masslogger | 0.13% | 2.38% | |

Malware-familier i detalj

AgentTesla

Det AgentTesla er en avansert en ROTTE (Remote Access Trojan) som fungerer som en keylogger og passordtyv. Aktiv siden 2014, den AgentTesla kan overvåke og samle inn offerets tastatur og utklippstavle, og kan ta skjermbilder og trekke ut legitimasjon som er angitt for en rekke programvare installert på offerets maskin (inkludert Google Chrome, Mozilla Firefox og Microsoft Outlook e-postklient). De AgentTesla selges åpent som en lovlig RAT med kunder som betaler $ 15 - $ 69 for lisenser.

FormBook

Det FormBook det er en InfoStealer målrette deres operativsystem Windows og ble først oppdaget i 2016. Annonsert på hackingsfora som et verktøy som har kraftige unngåelsesteknikker og relativt lave priser. De FormBook samler inn Legitimasjon fra ulike nettlesere og skjermbilder, overvåker og registrerer tastaturer og kan laste ned og kjøre filer i henhold til instruksjoner C & C gitt til ham.

trickbot

Det trickbot er en modulær botnet- og banktrojaner som retter seg mot Windows-plattformer og overføres hovedsakelig via spam eller andre skadevarefamilier som Emotet. Trickbot sender informasjon om det infiserte systemet og kan også laste ned og kjøre moduler vilkårlig fra et bredt spekter tilgjengelig, for eksempel en VNC-modul for ekstern bruk eller en SMB-modul for distribusjon i et berørt nettverk. Når en maskin er infisert, bruker inntrengerne bak Trickbot-malwaren dette brede spekteret av moduler, ikke bare for å stjele banklegitimasjon fra måldatamaskinen, men også for sideveis bevegelse og identifikasjon i selve organisasjonen, før et målrettet angrep. .

Remcos

Det Remcos er en RAT som først dukket opp i 2016. Remcos distribueres gjennom ondsinnede Microsoft Office-dokumenter som er knyttet til SPAM-e-poster og er designet for å omgå Microsoft Windowss UAC-sikkerhet og kjøre skadelig programvare med høye privilegier.

NanoCore

Det NanoCore er en trojaner med fjerntilgang, først observert i naturen i 2013 og rettet mot brukere av Windows-operativsystemet. Alle versjoner av RAT har grunnleggende tillegg og funksjoner som skjermfangst, gruvedrift av kryptovaluta, fjernkontroll av skrivebordet og tyveri av webkameraøkter.

vidar

Det vidar er en infolstealer som retter seg mot Windows-operativsystemer. Den ble først oppdaget i slutten av 2018, og er designet for å stjele passord, kredittkortdata og annen sensitiv informasjon fra ulike nettlesere og digitale lommebøker. Vidar har blitt solgt på forskjellige nettfora, og en malware-dropper har blitt brukt til å laste ned GandCrab-ransomware som sekundær nyttelast.

Glupteba

Kjent siden 2011, den Glupteba er en bakdør som gradvis har modnet til et botnett. Fram til 2019 inkluderte den en C&C-adresseoppdateringsmekanisme via offentlige BitCoin-oppføringer, en innebygd nettlesertyverifunksjon og en operatørruter.

Joker

En Android-spionvare på Google Play, designet for å stjele SMS-meldinger, kontaktlister og enhetsinformasjon. I tillegg signaliserer skadelig programvare stille til offeret for premiumtjenester på reklamenettsteder.

lovgate

Det lovgate er en datamaskin "orm" som kan spres gjennom nettverksdeling, e-post og fildelingsnettverk. Når det er installert, kopierer programmet til ulike mapper på offerets datamaskin og distribuerer ondsinnede filer som resulterer i ekstern tilgang til angripere.

Masslogger

Det Masslogger er en .NET legitimasjonstyv. Denne trusselen er et identifiseringsverktøy som kan brukes til å trekke ut data fra målrettede servere.

Den Global Threat Impact Index og ThreatCloud Map av Check Point-programvare, basert på avsnittet ThreatCloud-intelligens selskapets. De ThreatCloud gir sanntids trusselinformasjon fra hundrevis av millioner av sensorer over hele verden, gjennom nettverk, terminaler og mobile enheter.

Intelligens er beriket med AI-baserte motorer og eksklusive forskningsdata fra Check Point Research, Intelligence & Research-avdelingen til Check Point Software Technologies.

Den komplette listen over Topp 10 malware-familier i november er på bloggen hennes Check Point.

pressemelding

Ikke glem å følge den Xiaomi-miui.gr på Google Nyheter å bli informert umiddelbart om alle våre nye artikler! Hvis du bruker RSS-leser, kan du også legge til siden vår på listen din ved å følge denne lenken >> https://news.xiaomi-miui.gr/feed/gn

Ikke glem å følge den Xiaomi-miui.gr på Google Nyheter å bli informert umiddelbart om alle våre nye artikler! Hvis du bruker RSS-leser, kan du også legge til siden vår på listen din ved å følge denne lenken >> https://news.xiaomi-miui.gr/feed/gn

Følg oss på Telegram slik at du er den første til å lære alle våre nyheter!